نگهداری از درگاه های ورودی روتر میکروتیک یکی از الزاماتی است که مدیران شبکه باید رعایت کنند مباحثی همچون سامانه های داخلی که قصد دارید از بیرون شبکه به آن وصل شوید و یا ریموت هایی نظیر V+P+N بزنید :

در فایروال میکروتیک مواردی که به عنوان Chain مهم هستند :

Input : ورود به روتر

Forward : پرش از روتر

Output : خروج از روتر ( ترافیک هایی که داخل روتر ایجاد می شود )

قابلیت های بازدارندگی در فایروال میکروتیک :

فیلتر کردن که Action ها را محدود می کند - Accept - Drop - Reject - jump - return

پورت های مهمی که در میکروتیک بیشتر استفاده می شوند :

HTTP = 80 / TCP

HTTPS = 443/TCP

SSH = 22/TCP

Telnet = 23/TCP

FTP = 20,21/tcp

WinBox = 8291/tcp

Mikrotik Neighbor Discovery = 5678/udp

MAC WinBox = 2061/udp

Address List : امکانات خوبی برای اعمال محدودیت ها است

Connection Tracking : رهگیری کانکشن ها و اتصالات - فایروال ها دو دسته هستند Stateful ( سیستم عامل میکروتیک ازین نوع است و تمام اطلاعات کانکشن ها و اتصالات را نگهداری می کند می تواند روی پردازش سخت افزاری دستگاه تاثیر بگذارد ) و Stateless - اگر غیر فعال شود یکسری از امکانات رو از دست می دهیم نظیر NAT و در Firewall :

Connection-bytes | Connection-mark | Connection-limit | tarpit | Connection-Connection-state | Connection-mark | layer7-protocol

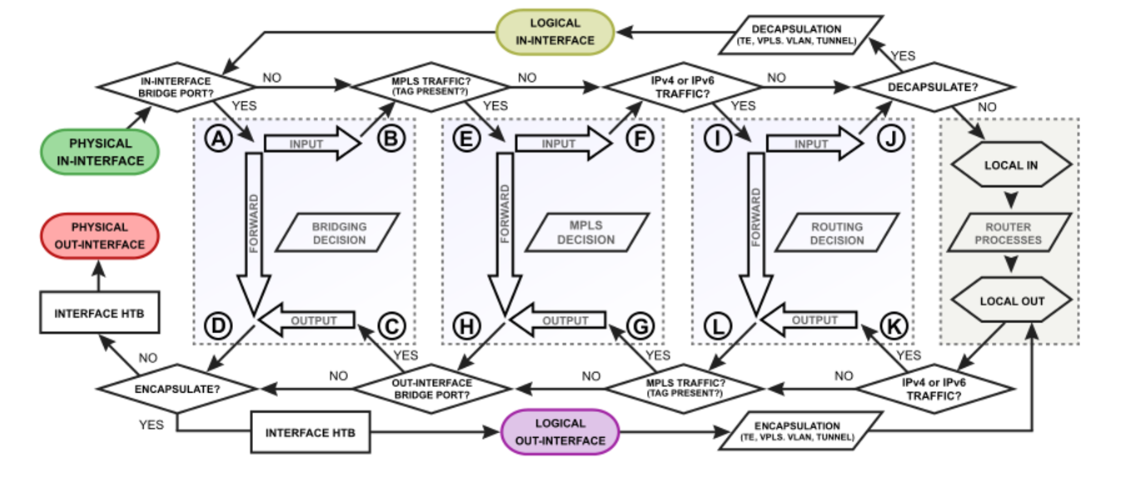

( Packet Flow Chains ) فلوچارت بالا برای درک مسیر پکیت ها در روتر میکروتیک بسیار مهم است

انواع Connections :

New : کانکشن های جدید که در حال ایجاد هستند

Established : کانکشن ایجاد شده و عبور می کند

Related : کانکشن هایی که با هم مرتبط هستند

Invalid : کانکشن هایی که متعلق به اتصال خاصی نیستند

نوشتن فیلتر رول در فایروال میکروتیک :

از منوی IP وارد Firewall شده و Filter Rules رو بزنید علامت + در تب General کلیک و Chain مورد نظر رو انتخاب کنید که در اینجا Input رو لازم داریم و ستون های انتهایی Connection State همان مواردی است که در بالا گفته شد دو گزینه کانکشن های establish و related رو میزنیم و تب Action هم accept قرار بدید می توان رولی هم برای کانکشن های Invalid ساخت و Action رو drop کرد اینها رول های خوبی هستند تا مقدماتی برای فایروال میکروتیک ایجاد کنیم

در منو IP و Services سرویس های اضافه رو ببندید یا پورت آنها رو تغییر دهید پورت وینباکس رو حنما تغییر دهید

در منو Tools منوی B Test Server پورت انتخاب شده آن را غیرفعال کنید

با نرم افزارهایی نظیر پورت اسکنر هم میتوان پورت های باز دستگاه روتر میکروتیک رو برسی کرد کافیست برنامه را نصب کنید IP و شماره پورت روتر رو بدهید و اسکن کنید

برای بستن پورت ها در فایروال میکروتیک در فایروال ( توضیحات در بالا گفته شد ) تب General کادر Dst.Port رو انتخاب و اگر چند پورت دارید بین آنها , گذاشته و Action هم accept کنید و برای اعمال محدودیت هم در تب Advanced کادر Src.Address.List یک نام بنویسید مثلاً Admin ( که مجاز هستند با این پورت ها وصل شوند ) و نوع کانکشن در تب General و کادر Connection State رو new بزنید Apply بزنید

برای ساخت ip های گروه Admin در فایروال وارد تب Address List شده + رو بزنید از کادر Name اسامی که در تب Advanced ساخته ایم رو نمایش می دهد

یک گزینه مهم برای فیلتر کردن وقتی است که تیک Allow Remote در dns server میکروتیک انتخاب شود یک رول Input هم برای Protocol udp به Dst.Port 53 بسازید و Action هم accept قرار دهید می توان تب Advanced هم زد و کادر Src.Address List رو یک نام مثله Local گذاشت ( کلاینت هایی که با DNS روتر کار دارند و وصل می شوند ) و در تب General و کادر Connection State هم new قرار دهید

دقت کنید مک آدرس در زنجیره فیلترینگ فایروال قرار نمیگیرد و اتصال ما با وینباکس برقرار میماند

Port knoking هم گزینه خوبی برای بالا بردن دسترسی ها به روتر است برای تنظیم این مورد می توانیم از منگل میکروتیک استفاده کرد در فایروال وارد شده تب Mangle ( Prerouting ) و از تب Action و کادر action روی add src to address list و در کادر Address List هم یک نام برای لیست انتخاب کنید و کادر Timeout هم یک زمان به فرمت 00:00:00 بنویسید و در تب General کادر chain رو prerouting بزارید و کادر های Protocol tcp و Dst.Port یک شماره دلخواه مثلا 2345 قرار میدیم و تب Advanced کادر Src.Address List نام آدرس لیست که قبلاً گفتم وارد کنید لیست های دیگری هم به همین ترتیب با شماره پورت های مختلف ایجاد کنید تا مراحل ناکینگ ایجاد شود و لیست آخر هم Admin که در مراحل بالا ساختیم با پورت مورد نظر مثلاً پورت وینباکس قرار دهید

- ۰۳/۱۱/۰۱